- Accueil

- Info légales

- Aide (FAQ)

- Les tags de ce site

- Bloc note

- Articles techniques

- Notes system

- Divers articles

- Drupal

- Notes ITIL 2007

- Notes MS

- Dans le quartier...

- Emploi

- Recettes de cuisine et adresses gourmandes

- mes applis ubuntu préferées

- Divers acronymes du monde social

- Internet 2018

- P2 meublé à louer - quartier du Poteau 75018

- apcos - réseaux sociaux et outils

- Articles techniques

- Divers liens

- Fun

- Mon CV IT

- Nouveautés

X 509 - TLS, CA, identité et clefs

http://lair.fifthhorseman.net/~dkg/tls-centralization/ -> présentation pour débutant des protocoles ssh http et ssl, https et tls, Norme X.509 (de la RFC rfc3280, ex pour TLS: clef publique, CA... )

Note: il a expliqué préalablement la notion de protocole, de client et serveur, et des 3 "handshakes" de TLS.

Le serveur TLS envoie donc au client (après le handshake) l'identité du serveur. Au sujet de la spec des certificats TLS, l'article se concentre sur une partie de la rfc 3280, et qui concerne:

1. comment le navigateur identifie le srv web,

2. comment la signature est attachée à la combinaison "identitée/clef publique"

identification

Après le handshake basique, le serveur TLS envoie donc au client l'identité du serveur. Notre browser ne lit que la fin (ici "secure.mayfirst.org")

Ex: /O=secure.mayfirst.org/OU=Domain Validated/OU=Go to https://www.thawte.com/repository/index.html/OU=Thawte SSL123 certificate/CN=secure.mayfirst.org

processus

L'identitée de celui qui a signé (the issuer) figure aussi dans le certificat, et une seule signature est permise dans un certificat X 509 (contrairement à PGP).

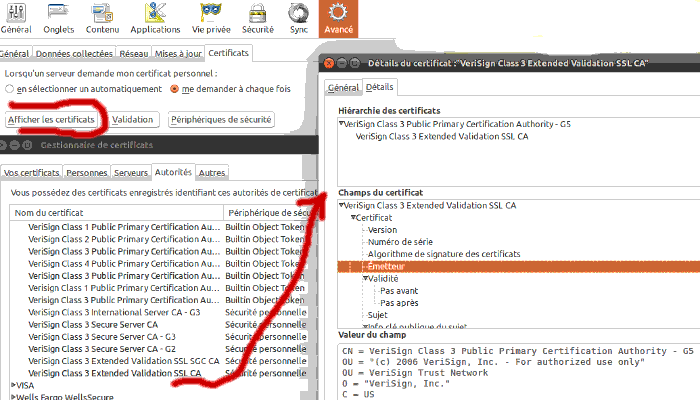

Notre navigateur internet (ou autre client TLS) récupère le certificat, et recherche (dans sa liste intégrée  de CA de confiance - CA pour certificate authorities) s'il a une entrée pour

de CA de confiance - CA pour certificate authorities) s'il a une entrée pour secure.mayfirst.org :

- s'il ne le trouve pas il traite le certificat comme invalide (voir une copie d'écran plus bas *)

- sinon, il utilise les données enregistrées (préalablement) pour vérifier que cette signature est bien légitime.

- la chaine: le srv présente son propre certificat + celui du issuer (on suppose que le certif du issuer a été certifié par une autorité en qui le client croit déja)

Il se pose donc la question de la légimité de ces CA, qui sont les "signataires de confiance" en bout de chaine, en qui nos navigateurs font automatiquement confiance à l'insu de notre plein grès ![]() . Comment se sont-ils autoproclamés CA, dans quel contexte...

. Comment se sont-ils autoproclamés CA, dans quel contexte...

Historique

Le plus gros CA est de loin VeriSign, qui a racheté Thawte en 1999 et GeoTrust en 2006.

Voir aussi

http://www.cacert.org/ organisme très sérieux qui propose gratos des certificats (pour faire tout simplement du https). http://wiki.cacert.org/CAcert-fr

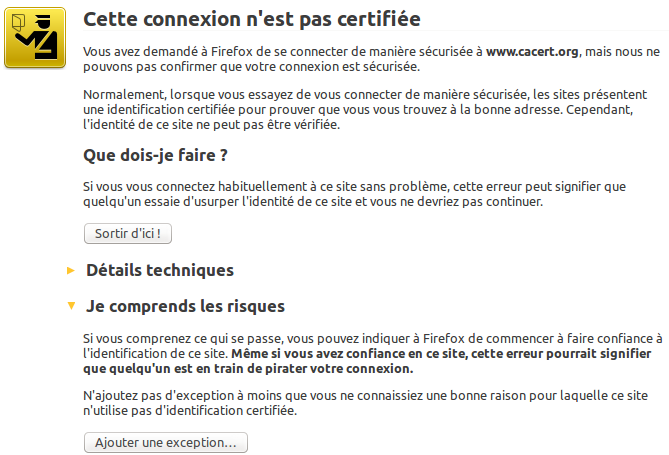

* En allant par ex à https://www.cacert.org/ c'est normal que votre Firefox rale:

Donc, en cliquant sur "ajouter une exception" on ne mets pas en péril sa machine (message perso pour ma mère, agée de 80 ans)

C'est juste que certaines personnes ne trouvent pas "normal" de payer un service (si largement utilisé sur nos machines) à des entreprises qui ne sont pas au bord de la faillite :)

En francais, site de VeriSign/Symantec: http://www.symantec.com/content/fr/fr/enterprise/html/infographic/ssl-ce...

http://fr.wikipedia.org

http://fr.wikipedia.org/wiki/Certificat_Electronique

http://fr.wikipedia.org/wiki/Identité_numérique_(Internet) Projets gouvernementaux, Dimension légale et Gestion de l’identité numérique

http://fr.wikipedia.org/wiki/X.509 : Dans le système X.509, une autorité de certification attribue un certificat liant une clé publique à un nom distinctif (Distinguished Name) dont le format est défini par la recommandation X.500, ou encore à un nom alternatif (Alternative Name) tel qu'une adresse électronique ou un enregistrement DNS.

http://fr.wikipedia.org/wiki/Certificat_racine soit une clé publique de certificat, soit un certificat auto-signé, qui identifie une autorité de certification (AC).

http://www.commentcamarche.net/contents/198-les-certificats

http://tools.ietf.org/html/rfc4630

IDN la poste: http://www.commentcamarche.net/faq/35316-comment-creer-son-identite-numerique